I know that "Withdrawal" is a super advanced technology.

"技術"に留まらず、"哲学"である、とすら思っています。

I believe that it is not only a "technique" but also a "philosophy".

そのようなマインドを持っている私にとって、

For me, with that kind of mindset,

- NHK program "Kaitai Kingdom"

- NKS Special "The Road to Decommissioning."

は、手に汗握るスリルに満ちた貴重なコンテンツです。

are valuable contents full of thrills.

-----

我が国は、原爆被害、原発事故など、いわゆる「"核災害"先進国」です。

Japan is an advanced country in terms of nuclear disasters, including atomic bombings and nuclear accidents.

しかし、同時に、これらの不幸な災害は、我が国の"核"災害対策の技術を高めていると思います。

At the same time, however, I believe that these unfortunate disasters have enhanced our nation's "nuclear" disaster preparedness techniques.

私は、システム屋として、『事故を起こさないシステムなど、絶対的な意味において「ない」』という事実を知っています。

As a systems engineer, I know for a fact that 'there is no such thing as an accident-free system' in the absolute sense of the word.

ですから、これからも、世界中で、核の事故は続きます。

New "nuclear" accidents will continue to occur in the world.

なぜなら、当面の間、人類が「核」を手放せる目処がない以上、「核」の事故は必ず発生するからです。

This is because, as long as humanity has no prospect of giving up "nuclear" in the foreseeable future, nuclear accidents are bound to occur.

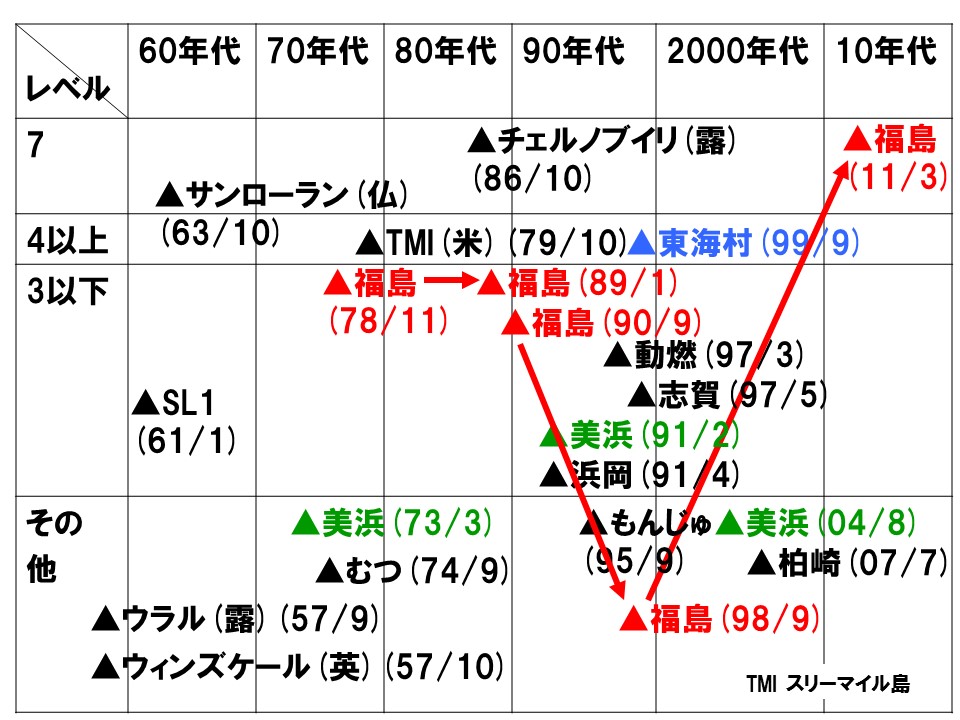

以下は、「原発事故発生"10億年に1回"とは、笑わせる」を図解したものです。

The following is an illustration of the "1 in a billion years" accident rate, which make me laugh.

米国(スリーマイル)、ソ連、あらためロシア(チェルノブイリ、改めチョルノービリ)、日本(福島)、と、これまで「大事故」と断定できるものは3回ありました。

There have been three major accidents in the United States (Three Mile), in Russia changed the Soviet Union(Chernobyl, and in Japan (Fukushima).

今度は、どこか?

"Where is the next?"

直感の域を出ませんが、国外であれば、我が国の近隣国がヤバい気がします。

It is just my imagination, I am concern that that our nearby countries will be in trouble.

-----

という訳で、解体や廃炉に特化した技術、さらには、それを日常生活から国家の政策にまで適用可能な、一般的思想(哲学)にまで高めた総合的な学問としての、

Therefore, not only as technologies for demolition and decommissioning a nuclear reactor, but also, as comprehensive study to be general thoughts (or philosophy) which apply for From everyday life to state policy, I will propose

『撤収学』

"Withdrawal Study"

の設立を提案したいと思います。

「XX大学工学部撤収学科」、とか、「XX大学経済学部撤収学科」、という称呼が一般的になって欲しいです。

I would like to see the term "XX University, Faculty of Engineering withdrawn" or "XX University, Faculty of Economics withdrawn" become more common.